Peach’s Crackme

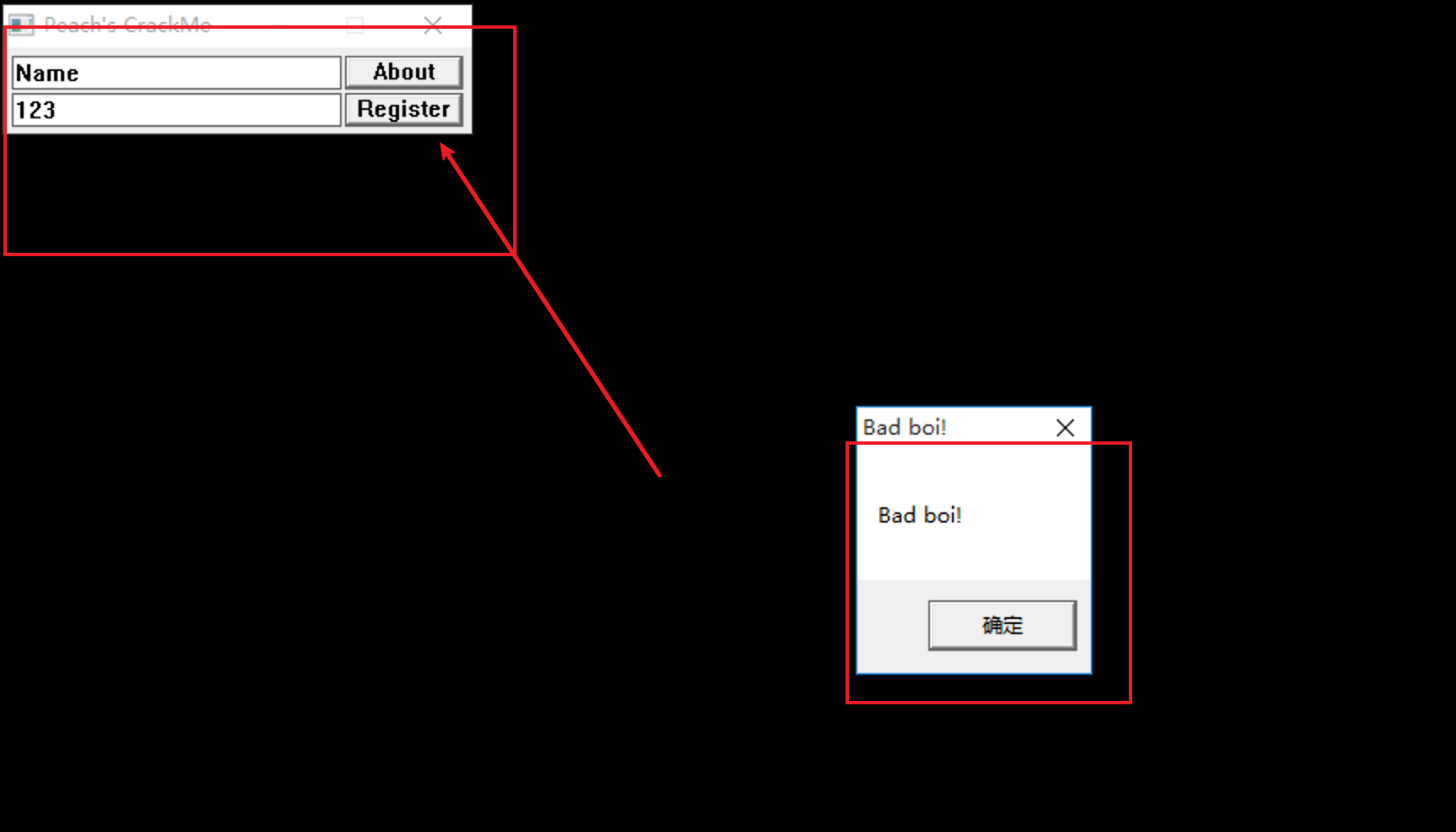

程序简介,一个简单的注册功能

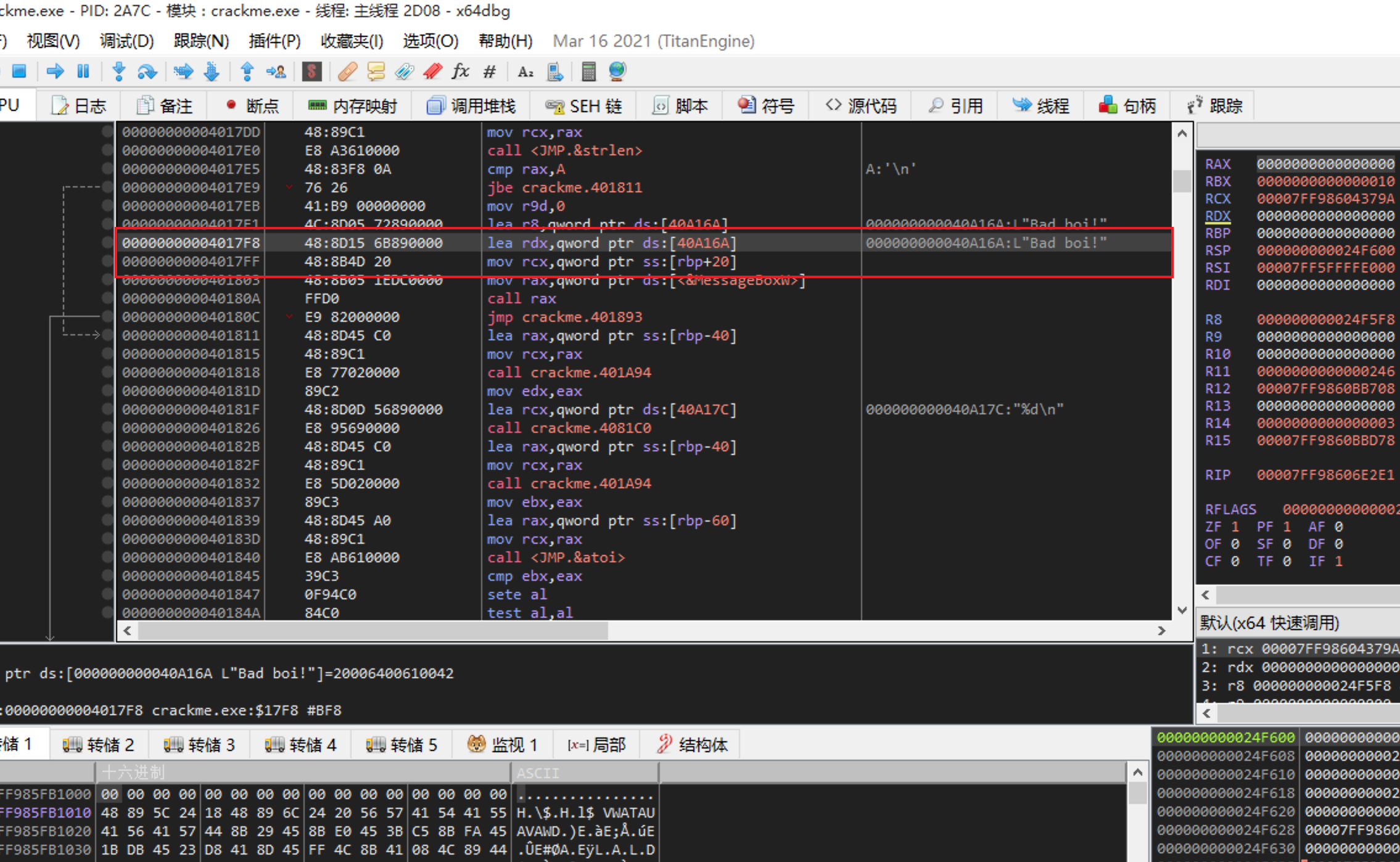

首先x64dbg分析一下,根据程序功能找找字符串啥的

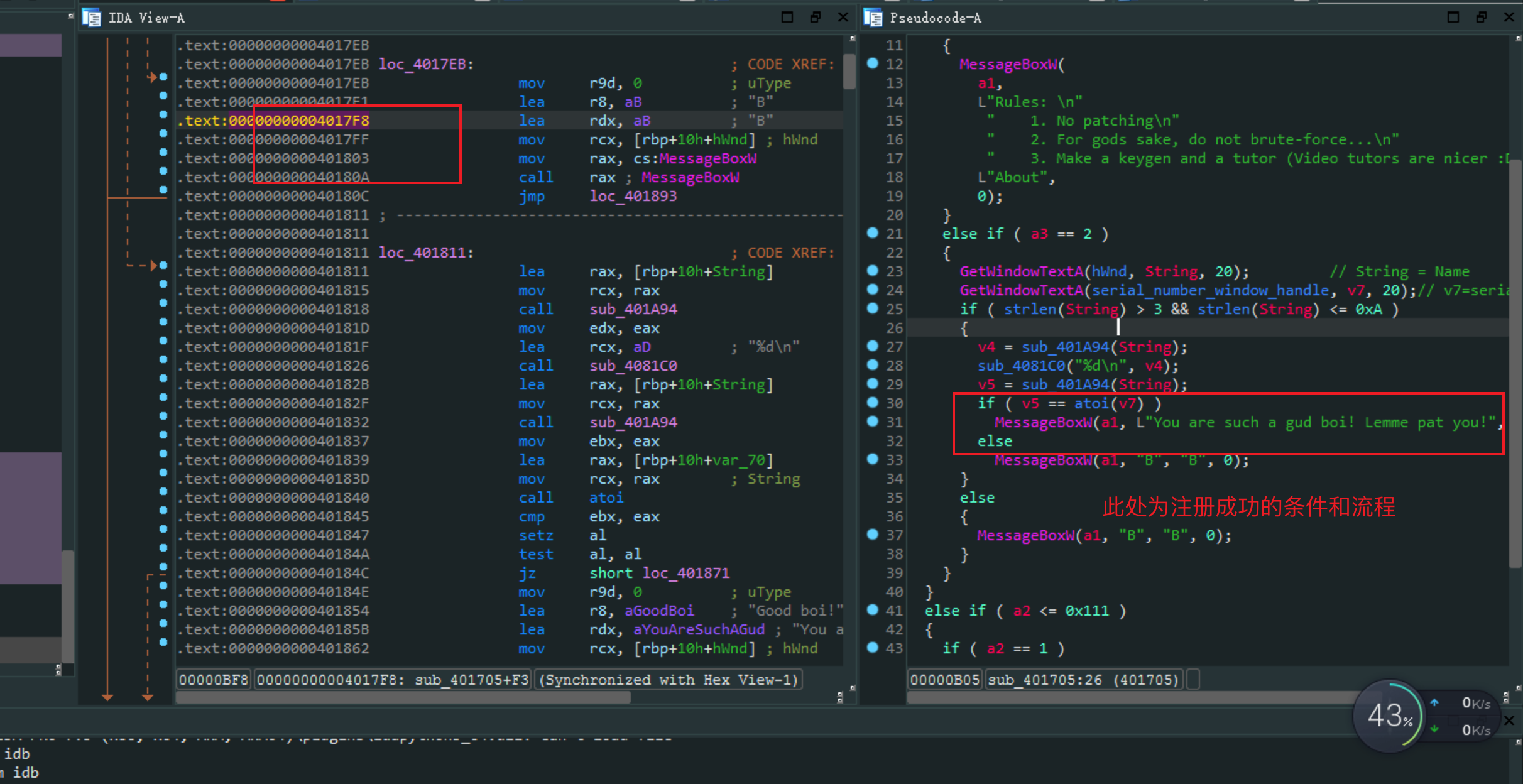

IDA静态分析,来定位一下地址啥的,然后f5大法直接读伪代码

sub_4081C0("%d\n", v4); |

最终定位到这个地方

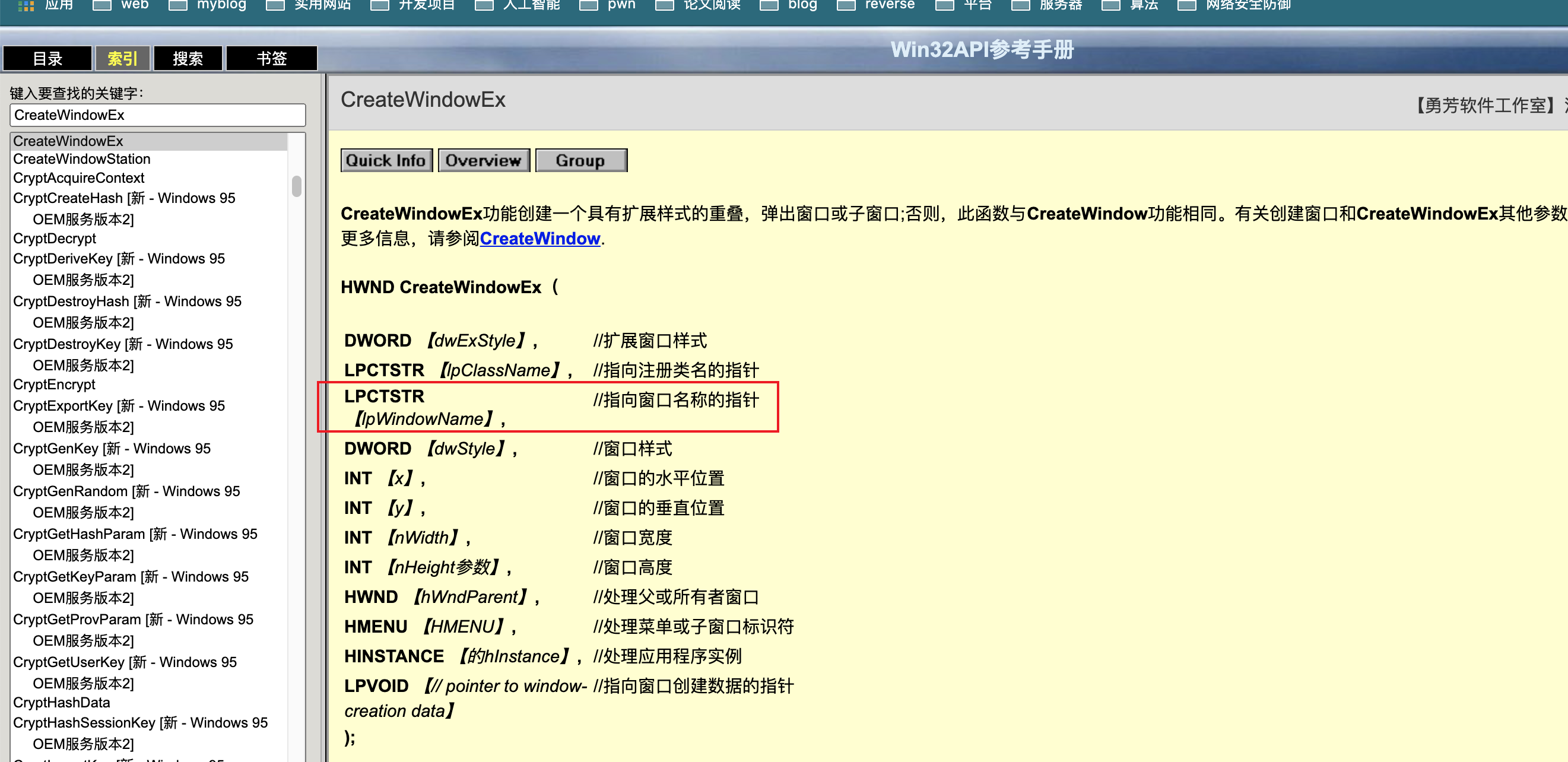

主要分析一下v5和v7都是啥,通过ida的万能x引用大法,追踪到一个win32函数,查手册把功能和参数给搞清楚就ok了

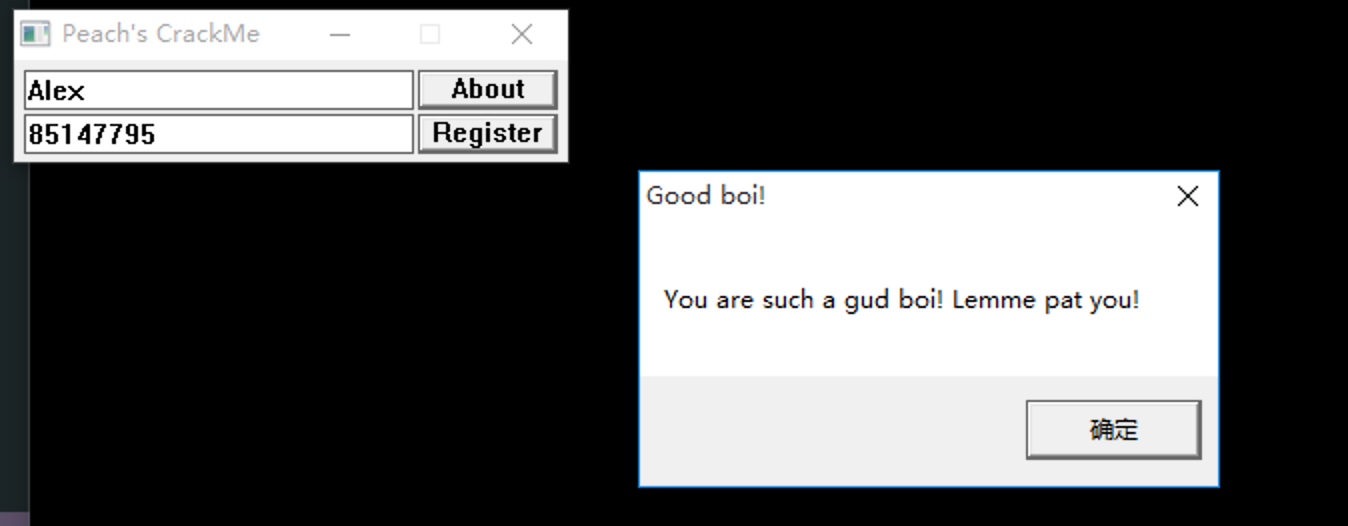

最终发现v5是注册时的名字,v7是我们输入的序列号,二者之间通过一个函数来处理,本地运行一下函数就行了,直接出序列号

|

WarGames

- level : 2

- Platform : Unix/linux etc.

- Description : Use ./WarGames pass

太简单了,把他的算法跑一遍就把结果出来了